防止黑客接管思科路由器

-

2023-08-03 05:04:42

2023-08-03 05:04:42 - 来源:未知

-

在手机上看

在手机上看

扫一扫立即进入手机端

Cisco路由器是当前大中型网络普遍使用的路由产品,它一般作为核心路由器,是整个网络的灵魂。如果管理人员设置不当,安全部署不到位就有可能被攻击者接管。真是那样的话,那其下的网络将全部沦陷,其危害程度不言而喻。

1、一次安全测试

(1).接管Cisco路由器

笔者最近对某日本站点(http://www.*.co.jp)进行安全检测,探测得知该web服务器只开放了80端口似乎无法进一步渗透。另外,Ping该网站的域名回显的IP为210.224.*.69,TTL为44。依据该TTL值判断,该Web站点应该采用类似Unix/Linux的服务器。结合站点内容,笔者凭经验判断Web后面的这家企业的规模一定不小,其网络中的主机一定比较多。既然如此,应有比较专业的网络设备,比如大型的路由器、交换机什么的,说不定还是cisco的产品。另外,既然是大公司一定有他们自己的公网IP段。

基于上面的考虑,笔者决定利用IP Network Browser工具对范围为210.224.*.1~~~210.224.*.254的IP段进行扫描,看是否Cisco路由器或者交换机什么的网络设备。需要说明的是IP Network Browser是SolarWinds网管软件集中的一个工具,通过它可以扫描出某个IP段内的网络设备。

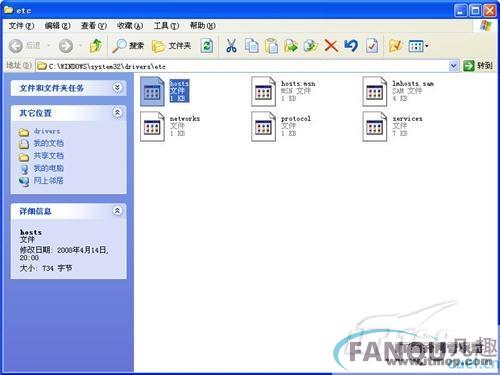

运行IP Network Browser,输入210.224.*.1~~~210.224.*.254网段进行扫描,扫描的结果不出所料,IP地址为210.224.*.1的设备是一个路由器,而且是cisco的,通过查看Community String发现其权限是private即个人权限。(图1)

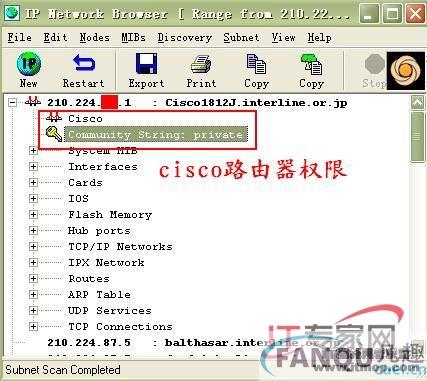

利用SolarWinds工具包中的Config Download可以下载路由器的配置文件。在工具中输入该IP地址进行下载,很幸运下载成功。然后通过Config Viewer工具查看刚才下载下来的路由器配置文件,发现该路由器的特权密码加密了显示为:enable secret 5 $1$ugRE$xe/UCBrh2uCPYRYfr6nxn1。这是通过md5加密的破解的希望渺茫。继续往下查看,发现其console接口和vty也设置了密码,密码没有加密是明文cisco。利用社会工程学,说不定该路由器的特权密码也是cisoc呢!(图2)

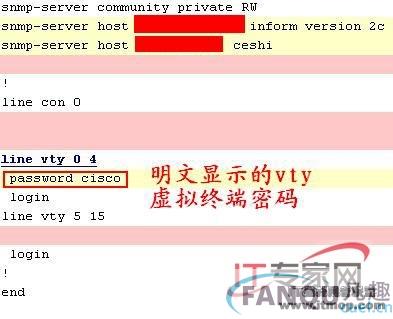

打开命令提示符,输入命令telnet 210.224.*.1,连接路由器,成功连接,输入vty密码cisco成功进入用户模式。在命令提示符下输入en,回车后输入cisco竟然成功进入cisco路由器的特权模式!至此该cisco路由器的被完全控制了。安全期间,在路由器中输入命令show user,查看是否有其他人登录。结果显示没有其他的登录,我们可以进行进一步的安全测试。这里不得不说说,管理员的疏忽大意,缺乏安全意识。虽然特权密码采用了加密方式,但是竟然与console和vty密码一样,这样对特权密码加密有什么用呢?另外,密码设的比较简单,cisco这是很容易猜出来的。可见网络安全和木桶原理的类似,总是从最薄弱的环节中被突破。(图3)

(2).Cisco下的攻击测试

既然控制了路由器,但是我们还不能确定该路由器就是这家公司的,以及它与web服务器的关系。通过在路由器上输入命令show ip interface brif,发现该路由器的几乎所有的servil(串口)接口都处于激活状态,而快速以太网接口只有fastEthernet 0/1处于激活状态,并且该接口的IP地址为210.224.*.1,子网掩码为255.255.255.0。因此基本可以断定,该路由器就是这家公司的,该公司的WEb服务器连接到了路由器的fastEthernet 0/1上。同时,也可以大概地推测出该公司的网络拓扑。应该是Internet后面有个硬件防火墙,在防火墙的后面连接了cisco路由器,而WEB服务器就连接在路由器上,通过路由器与外网相连。

既然控制了该公司与外网连接的唯一设备路由器,别说一个web服务器,该公司的所有的internet都被控制了。笔者就以web服务器为例进行了安全测试,在cisco路由器安全模式下输入如下命令:

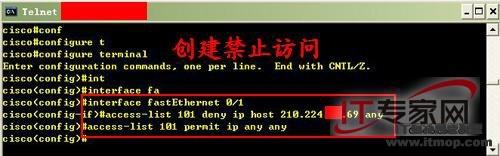

cisco#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

cisco(config)#int

cisco(config)#interface fastEthernet 0/1

cisco(config-if)#access-list 101 deny ip host 210.224.*.69 any

cisco(config)#access-list 101 permit ip any any

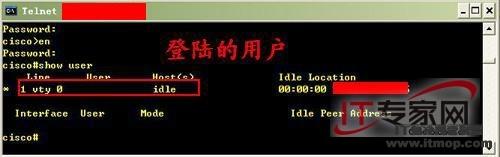

上面的cisco命令是创建访问控制列表,阻止通过路由器的fastEthernet 0/1对IP地址为210.224.*.69(web服务器)的访问。(图4)

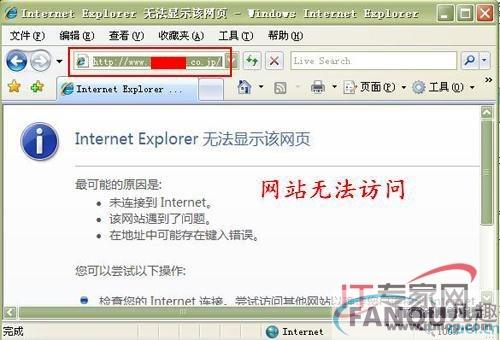

命令完成后在浏览器中输入http://www.*.co.jp访问,不出所料网页不能打开。(图5)

由于是安全测试,恢复网站的访问,在cisco路由器上输入命令

cisco(config)#int fastEthernet 0/1

cisco(config)#no access-list 101 deny ip host 210.224.*.69 any

2、防范措施

其实上面的测试并非偶然,笔者利用类似的方法就获得过本地电信的两个Cisco路由器的密码,并成功进行登录。那是如何安全部署防止类似的Cisco路由攻击呢?

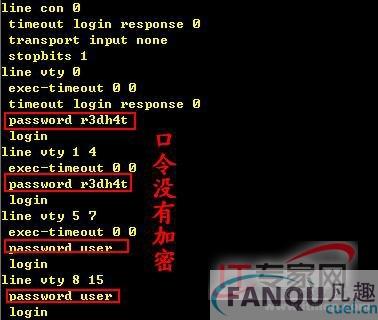

(1).最小权限。Cisco路由器可以通过conso(控制台)和Vty(终端)进行登录,并且其有多个vty。作为管理员要尽可能地少开启vty,并且根据需要为其赋予不同的权限(0-15)。要遵循最小权限原则,只赋予所需的权限即可。特别是Vty权限的设置一定要注意,因为其可以远程登录。另外,路由器的VTY是有限的,当所有的vty用完之后就不能再建立远程连接了,因此我们可以通过exec-timeout命令配置vyt超时,避免因此造成的针对路由器的DOS攻击。(图6)

(2).口令加强。攻击者控制路由器首先要获取控制台或者终端的登录密码,一条复杂的密码就能够较大程度上杜绝来自于社会工程学的攻击。除了密码足够复杂外,使用enable secret命令口令进行加密,这是一定要做的。从上面的安全测试可以看到就是攻击者者下载到路由器的配置文件,如果密码加密他也无可奈何,因为Cisco的密码是128位加密的几乎没有被破解的可能性。另外,可以使用service password-encryption命令对于存储在路由器配置文件中的所有口令和类似的数据进行加密,这样可以避免明文的配置文件被查看。(图7)

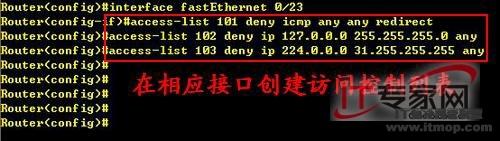

(3).访问控制。除了口令加强外,还要做好路由器的访问控制。可以根据安全需要建立相应的访问列表,防范诸如伪造、Dos等恶意攻击。做访问控制,不仅要对外而且要对内的端口进行访问控制,利用我们可以在路由器中建立如下的访问列表

Router(config-if)#access-list 101 deny icmp any any redirect

Router(config)#access-list 102 deny ip 127.0.0.0 255.255.255.0 any

Router(config)#access-list 103 deny ip 224.0.0.0 31.255.255.255 any

作用是拒绝所有的Icmp重定向,拒绝Loopback的数据包,拒绝多目地址的数据包。(图8)

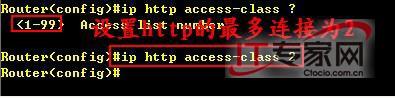

(4).安全管理。对于cisco路由器的管理,除了可以通过conso和vty之外,有些用户更习惯通过snmp或者http来管理,此时一定要加强安全措施。因为snmp目前使用最多的版本1,是明文认证其采用缺省的community的public和private,上面安全测试中之所以能够下载配置文件就是它导致的,因此我们要尽量采用snmp v2。另外,http也是明文传送的当进行远程口令配置的时候就容易被嗅探,因此我们最好用IP http access-class命令来限定访问地址。(图9)

(5).规划网络。基于安全性的考虑,局域网中最好不要该Cisco路由器公网地址,将其直接暴露在Internet中。如果迫不得已,一定要在网络拓扑是做好安全部署,比如利用硬件防火墙或者类似蜜罐技术来保护路由器的安全。

总结:路由器特别是Cisco这样的核心路由器,其安全性紧扣网络命门。作为管理员人员,一定要做好安全规划和部署,注意安全细节。希望本文的安全测试能够引起大家最路由器安全的重视,文中提供的防范措施能够助大家进一步加固路由器安全。

相关资讯

更多-

potplayer中文美化版

中文|62M

-

浩辰CAD暖通2022激活注册版

中文|585.7M

-

掌心中方

中文|67.4M

-

ai老照片修复软件

中文|68.0M

-

街头格斗之王

中文|87.99MB

-

农场割草大亨

中文|68.0 MB

-

中文|

-

腾讯会议Beta版(连接管理)

中文|191.4M